Ola de ataques cibernéticos en servidores Microsoft SQL

El equipo de Ciberseguridad de Netglobalis informa se han observado una nueva ola de ataques que instalan balizas Cobalt Strike en servidores Microsoft SQL vulnerables, lo que conduce a una infiltración más profunda y a posteriores infecciones de malware.

Un atacante podría aprovechar algunas de estas vulnerabilidades para tomar el control de un sistema afectado.

Por tanto, se recomienda a los usuarios y administradores a revisar las siguientes afectaciones y aplicar las actualizaciones necesarias:

AFECTACIONES

MS-SQL con Cobalt Strike

Esto comienza cuando los atacantes buscan servidores con un puerto TCP 1433 abierto, que probablemente sean servidores MS-SQL públicos. Luego, el atacante lleva a cabo ataques de fuerza bruta y de diccionario para descifrar la contraseña. Para que el ataque funcione con cualquier método, la contraseña objetivo debe ser débil.

Una vez que el atacante obtiene acceso a la cuenta de administrador e inicia sesión en el servidor, los investigadores de ASEC los han visto lanzar mineros de monedas como Lemon Duck, KingMiner y Vollgar. Además, el actor de amenazas hace una puerta trasera en el servidor con Cobalt Strike para establecer la persistencia y realizar un movimiento lateral.

Cobalt Strike se descarga a través de un proceso de shell de comandos (cmd.exe y powershell.exe) en el MS-SQL comprometido y se inyecta y ejecuta en MSBuild.exe para evadir la detección.

Procesos que descargan Cobalt Strike

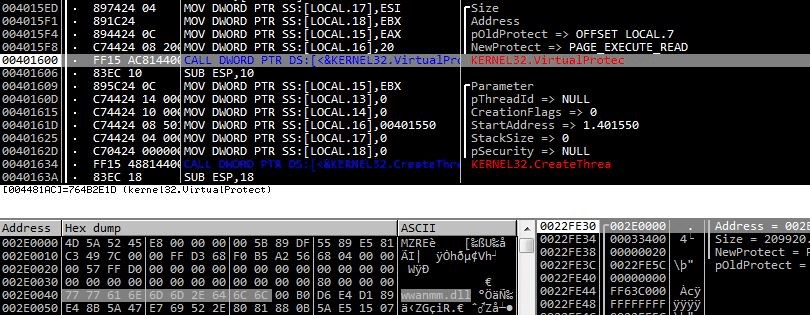

Después de la ejecución, se inyecta una baliza en el proceso legítimo de Windows wwanmm.dll y espera los comandos del atacante mientras permanece oculto dentro de un archivo de biblioteca del sistema.»Como la baliza que recibe el comando del atacante y realiza el comportamiento malicioso no existe en un área de memoria sospechosa y en su lugar opera en el módulo normal wwanmm.dll, puede eludir la detección basada en memoria», explica el informe del grupo ASEC de Ahn Lab.

Código y cadenas utilizadas para contaminar el dll

Cobalt Strike es una herramienta comercial de pruebas de penetración (seguridad ofensiva) de la que abusan ampliamente los ciberdelincuentes que consideran que su potente conjunto de funciones es particularmente útil para sus operaciones maliciosas.

La herramienta de $ 3500 por licencia estaba destinada a ayudar a los piratas informáticos éticos y los equipos rojos a simular ataques reales contra organizaciones que desean mejorar su postura de seguridad, pero desde el momento en que se filtraron las versiones pirateadas, su uso por parte de los actores de amenazas se salió de control.

Ahora lo utilizan Squirrelwaffle, Emotet, operadores de malware, ataques oportunistas, grupos dirigidos a Linux, adversarios sofisticados y, por lo general, bandas de ransomware cuando realizan ataques.

La razón por la que los actores de amenazas abusan tanto de él es su rica funcionalidad que incluye lo siguiente:

- Ejecución de comandos

- Registro de teclas

- Operaciones de archivo

- CALCETINES proxy

- Escalada de privilegios

- Mimikatz (robo de credenciales)

- Escaneo de puertos

Además, el agente Cobalt Strike llamado «beacon» es un código de shell sin archivos, por lo que las posibilidades de que las herramientas de seguridad lo detecten se reducen, especialmente en sistemas mal administrados.

Los datos de AhnLab muestran que todas las URL de descarga y las URL del servidor C2 que respaldaron la ola de ataque reciente apuntan al mismo atacante.

Para proteger su servidor MS-SQL de ataques de este tipo, use una contraseña de administrador segura, coloque el servidor detrás de un firewall, registre todo y controle las acciones sospechosas, aplique las actualizaciones de seguridad disponibles y use un controlador de acceso a datos para inspeccionar y hacer cumplir las políticas en cada transacción.

Mitigación

- Se recomienda Generar unas reglas personalizadas de protección en firewall perimetrales, para evitar ingresos o posibles ataques distribuidos.

- Mantener sus antivirus actualizados y realizar una revisión periódica programada.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.